Cybersécurité

Le Portugais des Patriotes pour l'Europe, dénonçant les accords politiques pour expliquer sa défaite à la présidence de la nouvelle commission Bouclier démocratique (crédit : capture image B2)

Le Portugais des Patriotes pour l'Europe, dénonçant les accords politiques pour expliquer sa défaite à la présidence de la nouvelle commission Bouclier démocratique (crédit : capture image B2)

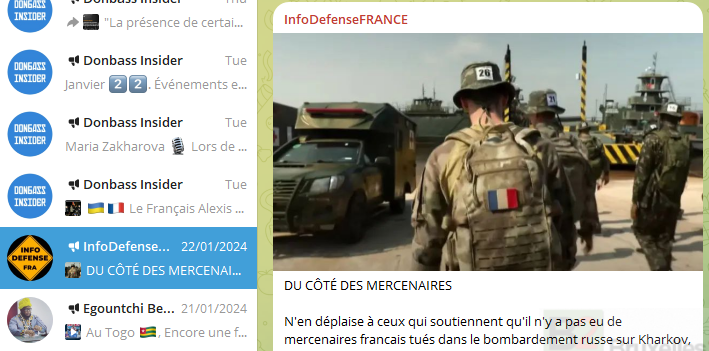

Toutes les boucles Telegram prorusses ont décliné depuis le 24 janvier le même narratif sur les "mercenaires français" tués à Kharkov. Un discours coordonné et traduit dans de nombreuses langues.

Toutes les boucles Telegram prorusses ont décliné depuis le 24 janvier le même narratif sur les "mercenaires français" tués à Kharkov. Un discours coordonné et traduit dans de nombreuses langues.

Les Etats-Unis sont les seuls aujourd'hui à maîtriser pleinement l'ensemble des capacités étudiées par l'IISS. (©Army Staff Sgt. Renee Seruntine, Army National Guard)

Les Etats-Unis sont les seuls aujourd'hui à maîtriser pleinement l'ensemble des capacités étudiées par l'IISS. (©Army Staff Sgt. Renee Seruntine, Army National Guard)

Un E-2C Hawkeye de la marine nationale, dont les capacités radar doivent notamment permettre de repérer et de suivre, les navires, les aéronefs et les trajectoires de missiles, à plus de 500 km. (©Marine nationale)

Un E-2C Hawkeye de la marine nationale, dont les capacités radar doivent notamment permettre de repérer et de suivre, les navires, les aéronefs et les trajectoires de missiles, à plus de 500 km. (©Marine nationale)